Unul dintre cele mai intalnite metode de raspandire a malware-ului (printre cele mai populare „tulpini” se numara si Emotet, TrickBot, Qbot) este prin adaugarea de comenzi in macro-urile din documente. Este o metoda simpla care foloseste mijloace legitime pentru a compromite un dispozitiv, fara a fi nevoie de exploatarea unei anumite vulnerabilitati. In marea majoritatea a cazurilor atacatorii folosesc fisiere de tip Office pentru a-si integra codul malitios in documente Word, foi de calcul Excel si prezentari PowePoint. Intr-o companie oarecare angajatii lucreaza foarte mult cu astfel de fisiere in fiecare zi. Este suficient ca un singur utilizator sa deschida un fisier si sa activeze macro-urile (sa apese pe butonul Enable Content) pentru a pune in pericol intreaga retea.

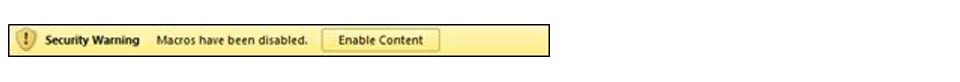

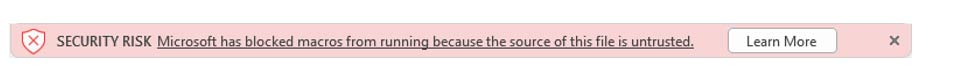

Macrou-urile au fost active in mod implicit de aproape trei decenii. In februarie, Microsoft, spre deliciul expertilor in securitate, a anuntat ca intentioneaza sa blocheze executia macro-urilor in 5 aplicatii de tip Office by default din documentele descarcate din Internet (documente care poarta „Mark of the Web”). La deschiderea unui fisier download-at din Internet, cum ar fi un fisier anexat intr-un email, si acel fisier contine macro-uri, ar trebui sa se afiseze urmatorul mesaj:

Insa, la inceputul lunii iulie, gigantul din Redmond a facut un „quiet rollback” si a dezactivat, cel putin temporar, functia de blocare a macro-urilor, fara a da prea mult explicatii.

Pana la urma ce este un macro?

Macro-ul reprezinta o modalitate prin care utilizatorii pot automatiza anumite procese. De exemplu, sheet-urile dintr-un document excel trebuie salvate fiecare in cate un fisier .pdf. Automatizarea unor task-uri repetitive usureaza munca utilizatorului si ii economiseste timp. Macro-urile sunt create in VBA (Visual Basic for Applications), care este in esenta un limbaj de programare, chiar daca unul rudimentar. VBA este adesea folosit de atacatori pentru a crea macro-uri care, atunci cand sunt activate, sa execute comenzi malitioase (stergerea hard disk-ului, contactarea unui server de CnC de-ale atacatorului si descarcarea de malware aditional, spionare utilizatorului prin inregistrarea activitatii acestuia – screenshot-uri, campuri de introducere a credentialelor, lista de contacte, etc)

Cum este folosit macro-ul intr-un atac?

Punctul de start este adesea o campanie de email tintita asupra angajatilor unei companii. Aceste email-uri pot aparea ca oferte de job-uri, newsletter-e interne, rapoarte de activitate, facturi din partea colaboratorilor, nivelul de sofisticare al lor depinzand strict de imaginatia atacatorilor. Scopul principal este de a face angajatul sa deschida fisierul anexat sau sa download-eze fisierul dand click pe link-ul din email si apoi sa deschida fisierul. Atacatorii urmaresc de fapt ca macro-ul din inauntrul fisierului sa fie executat automat in fundal, fara ca utilizatorii sa banuiasca vreo neregula. Multi dintre acestia nu au nicio idee despre ce face butonul de „Enable Content” si il apasa fara sa se gandeasca la consecinte. (de aceea organizatiile trebuie sa aiba in vedere un program de „cybersecurity awareness”). Dupa ce malware-ul este instalat pe sistemul victimei, atacatorii au la dispozitie o poarta de intrare in infrastructura organizatiei, de unde isi pot planui urmatorul pas/tip de atac/obiectiv.

Cum ne putem proteja de macro-uri malitioase?

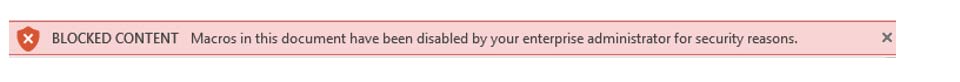

Macro-urile din documente pot fi dezactivate printr-o politica de securitate configurata de administratorii de sistem ai organizatiei. Daca activitatea utilizatorului nu necesita folosirea macro-urilor, atunci dezactivarea lor nu va avea niciun impact negativ. Cand se va un document cu macro-uri se va primi urmatorul avertisment:

Daca dezactivarea macro-urilor nu este posibila la nivel de organizatie, este importanta protectia dispozitivelor angajatilor cu o solutie de tipul Endpoint Protection simpla, eficienta si de incredere.

In plus, organizatie trebuie sa isi educe angajatii despre riscurile din online pe care le pot intalni in timp ce isi desfasoara activitatea:

- Sa nu descarce fisiere nesolicitate din emal-uri, chiar daca par ca vin de la persoane legitime; pot fi trimise de atacatori care impersoaneaza identitatea unui partener sau colaborator..

- Sa nu apese din reflex butonul „Enable Content” din documentele descarcate din Internet sau primite pe email. Acest lucru nu este necesar daca se vrea doar vizualizarea documentului.

- Sa anunte departamentul IT daca au vreo banuiala ca au primit/descarcat fisiere suspicioase.

Mihai Dumitrascu, Sr Systems Engineer