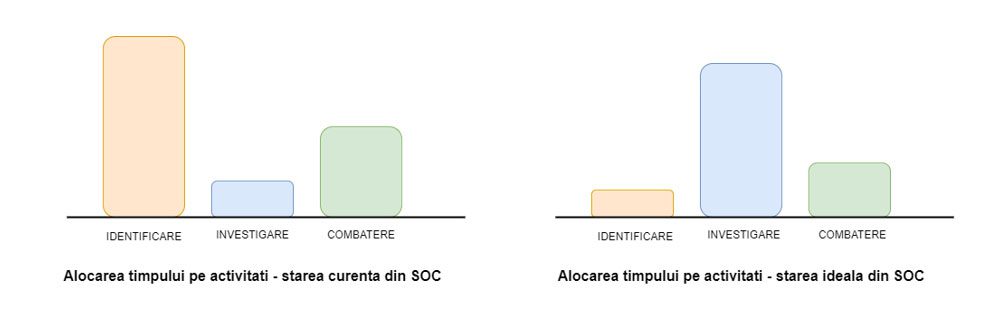

O buna parte a timpului unui analist de securitate este ocupata de procesarea unui volum imens de alerte dintre care cele mai multe reprezinta alerte de tip fals pozitiv (masurile de securitate au clasificat in mod eronat un eveniment ca un atac, insa in realitate atacul nu a avut loc) si alerte irelevante (care reprezinta zgomot de fundal) in incercarea sa de a identifica si tria incidentele reale de securitate. O alta buna parte din timp este petrecuta in etapa de combatere a incidentului fie din cauza lipsei automatizarii raspunsului, fie din cauza interactiunii deficitare cu alte echipe si tool-uri din afara SOC-ului (Security Operations Center) care trebuie sa fie implicate in oprirea atacului.

Prea putin timp este alocat procesului de investigare a atacului confirmat si a impactului acestuia asupra business-ului, si inca si mai putin timp este petrecut in optimizarea fluxului operational. Aceste ultime doua activitati sunt cele in care componenta umana, analistul, aduce valoare SOC-ului si ajuta organizatia sa isi mentina si sa isi imbunatateasca postura de securitate.

Companiile pot implementa urmatoarele strategii pentru a fi siguri ca analistii din SOC, cei din prima linie de aparare, au ocazia sa execute activitatile pentru care au fost adusi in echipa:

1. Implementarea unei arhitecturi de securitate concentrate pe preventie. Stoparea unui atac inainte ca acesta sa isi produca efectele este pana la urma obiectivul suprem al securitatii in IT. Fara o astfel de arhitectura, eficienta si eficacitatea SOC-ului vor fi afectate intrucat analistii vor avea de navigat printr-un ocean de alarme in care se ascund amenintarile reale. O arhitectura bazata pe preventie consta in:

- Masuri de protectie implementate la nivel de retea, endpoint, cloud si utilizator

- Management centralizat al sistemelor de securitate pentru a oferi consistenta si omogenitate, si pentru a reduce stresul administrativ

- Mecanisme de preventie automatizate care sa fie aplicate de indata ce un incident este detectat

2. Automatizarea sarcinilor repetitive. Preventia amenintarilor cunoscute nu sunt este singurul task care ar trebui automatizat. Orice sarcina repetitiva poate si trebuie automatizata pentru a integra cu succes sistemele de securitate unele cu celelalte si pentru a reduce oboseala indusa de procesarea manuala a alertelor. Automatizarea poate fi facuta pe baza unor reguli definite de oameni sau prin machine learning si se bazeaza pe unelte ca:

- XDR – eXtended Detection and Response – o platforma care colecteaza date de la sistemele de protectie implementate de organizatie si ofera informatii relevante care pot fi folosite pentru imbunatatirea posturii de securitate

- SOAR – Security Orchestration, Automation and Response – o platforma SOAR colecteaza loguri de la anumite surse (SIEM, firewall, antivirus, etc), agrega, triaza si analizeaza aceste loguri folosind tehnici avansate de machine learning si inteligenta artificiala si returneaza analistului informatii relevante si solutii de remediere a incidentelor de securitate. Din punct de vedere tehnic, o platforma SOAR este construita din tool-uri care permit automatizari, solutii software de securitate si aplicatii web. Toate acestea permit unei organizatii sa aiba o viziune mult mai larga fata de ce poate oferi o solutie punctuala de securitate si sa raspunda la un atac cu asistenta minima din partea unui om responsabil de securitatea companiei.

3. Rotirea task-urilor in echipa de SecOps. Membrii echipei SecOps sunt supusi unui grad mare de incarcare si pot ajunge repede la burnout din cauza orelor petrecute in fata ecranelor de monitorizare. Pentru a evita acest lucru, sarcinile ce trebuie sa fie indeplinite de echipa pot fi distribuite prin rotire membrilor, iar printre acestea se numara:

- Trierea evenimentelor

- Raspunsul la incidente

- Documentarea incidentelor si optimizarea playbook-urilor (script-urile care raspund automat la un incident)

- Crearea de rapoarte

- Instruire si invatare

Cele trei strategii prezentate reprezinta doar un punct de plecare si sunt cateva exemple din actiunile care pot fi luat de organizatie pentru a optimiza modul in care centrul NOC se organizeaza pentru a preveni si combate atacurile informatice.

Mihai Dumitrascu, Sr Systems Engineer