2021 a fost al treilea an consecutiv in care ransomware-ul a fost tipul de atac cel mai folosit de gruparile infractionale precum REvil/Sodinokibi si Ryuk care, impreuna, au fost responsabile pentru 63% din atacurile inregistrate de organizatii, institutii de stat si companii din Europa.

Ransomware-ul a evoluat constant si s-a transformat intr-o adevarata industrie reprezentand una dintre principalele surse de venit pentru atacatori. Chiar daca nu au o garantie sigura, multe dintre victime aleg sa plateasca suma de bani ceruta pentru a-si recupera datele furate. Organizatiile se expun riscului real de a fi atacate din nou intrucat hackerii stiu doua lucruri certe: organziatia este vulnerabila in fata malware-ului si organizatia este dispusa sa plateasca pentru datele sale. Astfel, atacatorii sunt incurajati sa repete atacul pentru ca stiu ca “e rost de mai mult”.

Pentru a nu fi vulnerabile in fata unui ransomware sau pentru a nu fi atacate a doua oara, organizatiile trebuie sa cunoasca modul in care un astfel de atac se desfasoara.

Etapele unui atac ransomware

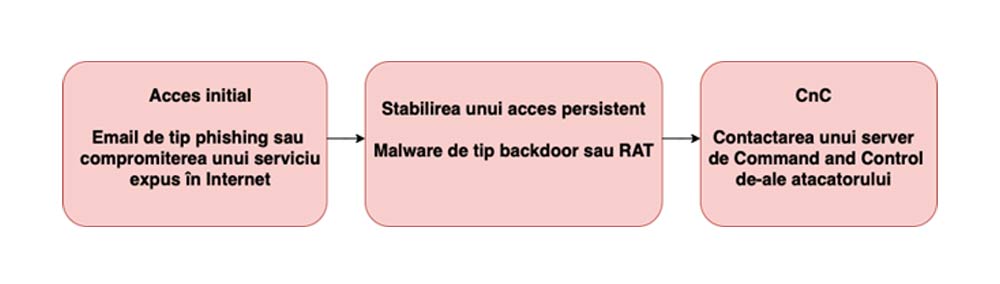

1. Acces initial – Cei mai folositi vector de atac pentru a obtine accesul initial pe un sistem sunt phishing-ul, exploatarea vulnerabilitatilor si serviciile remote precum RDP (Remote Desktop Protocol).

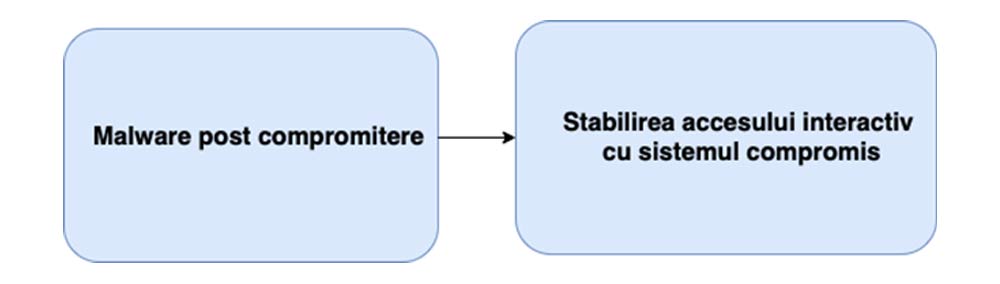

2. Activitate post compromitere – In functie de vectorul initial folosit in prima etapa, a doua etapa poate presupune folosirea unui malware suplimentar inainte de a stabili accesul interactiv la sistem folosind un tool precum Metasploit sau Cobalt Strike.

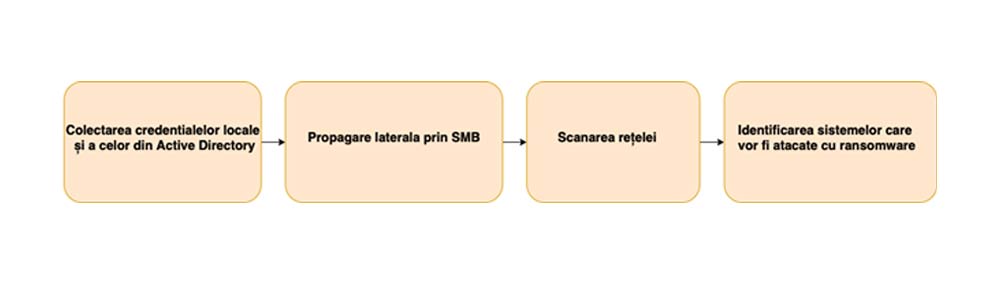

3.Recunoastere si raspandire – In aceasta etapa, atacatorul incearca sa inteleaga sistemul pe care tocmai l-a compromis si domeniul in care acesta se afla, si va incerca sa afle credentiale aditionale de acces care sa ii permita sa se extinda si pe alte sisteme.

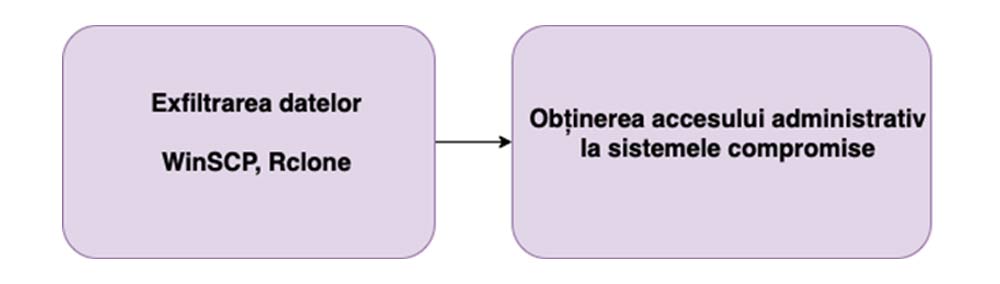

4. Exfiltrarea datelor – Atacatorul a identificat locatiile importante in care organizatia isi tine datele in etapa anterioara si acum procedeaza cu exfiltrarea acestora.

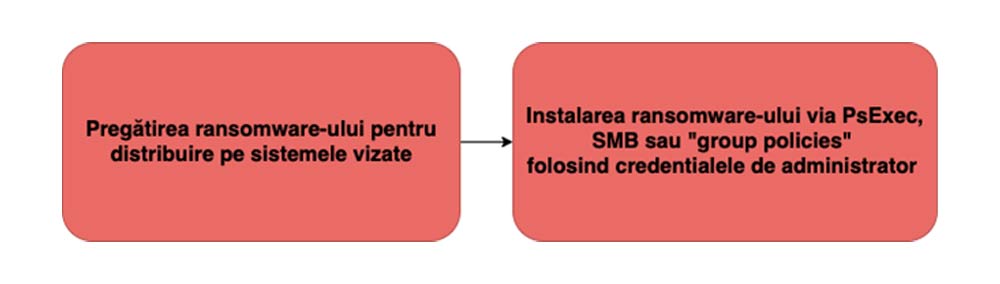

5. Lansarea ransomware-ului – Aproape in fiecare situatie, atacatorii au reusit sa obtina acces la un server de tip “Domain Controller” pe care sa il foloseasca drept mijloc de distribuire al ransomware-ului catre endpoint-urile organizatiei.

Reiteram principalele masuri de protectie pe care le putem lua pentru a ne feri de ransomware:

- Educarea utilizatorilor cu privire la pericolele care pot veni pe calea emailului: link-uri suspicioare si fisiere malitioase anexate – documente de tip Office care cer activarea macro-urilor, arhive parolate (parola fiind mentionata in acelasi email cu atasamentul) care contin executabile de tip malware, PDF-uri care contin JAVAscript-uri.

- Instalarea software-urilor numai din surse cunoscute si verificate ca fiind legitime

- Efectuarea unui backup periodic intr-o locatie sigura (recomandat este ca aceasta locatie sa fie offline) al celor mai importante fisiere atat de pe statiile utilizatorilor, cat si de pe servere.

- Mentinerea la zi a sistemelor de operare cu aplicarea intr-un interval de timp decent a update-urilor publicate de vendor, precum si a aplicatiilor folosite de organizatie cu instalarea patch-urilor de securitate corespunzatoare.

- Accesarea resurselor organizatiei folosind o conexiune securizata de tip VPN.

- Securizarea dispozitivelor folosite de utilizatori cu o solutie dedicata de endpoint protection.

Dendrio te poate ajuta in evaluarea posturii de securitate a organizatiei tale pentru a vedea cat de pregatit este in fata unui atac ransomware.

Mihai Dumitrascu, Sr Systems Engineer