Scopul oricarui business este acela de a aduce profit companiei respective si acest lucru este valabil in orice industrie, inclusiv in securitatea cibernetica. Hackerii se grupeaza in organizatii criminale care au ca obiectiv strangerea unor sume de bani cat mai mari de la victimele lor: companii private, institutii de stat sau chiar persoane obisinuite. In lumea business-ului nu este loc de emotii, si atacatorii stiu si ei acest lucru. Nu arata mila fata de nimeni, nici fata de sistemul medical care a fost una dintre principalele sectoare afectate de malware de la inceputul pandemiei.

Datorita modului de functionare ransomware-ul este una dintre principalele surse de venit pentru atacatori. Folosind anumite metode de livrare, in special emailuri care contin fisere (arhive sau documente Office) sau URL-uri malitioase anexate, hackerii reusesc sa infecteze sistemul victimei cu ransomware si de acolo acesta incepe sa se raspandeasca in intreaga retea, compromitand toate dispozitivele. Initial, ransomware-ul cripta fisierele si instruia victima despre cum poate plati rascumpararea pentru a-si recupera datele. Insa, incepand cu ransomware-ul Maze, atacatorii mai intai sustrag datele pe un server de-ale lor, apoi cripteaza continutul hard disk-ului local. Daca recompensa nu este platita, gruparea criminala ameninta ca datele furate vor fi facute publice. In acest sens, gruparea responsabila de Maze a creat un portal online pe “DarkWeb” (piata neagra a hackerilor) unde publica datele furate si le publica dupa o perioada de gratie in care victima poate plati rascumpararea.

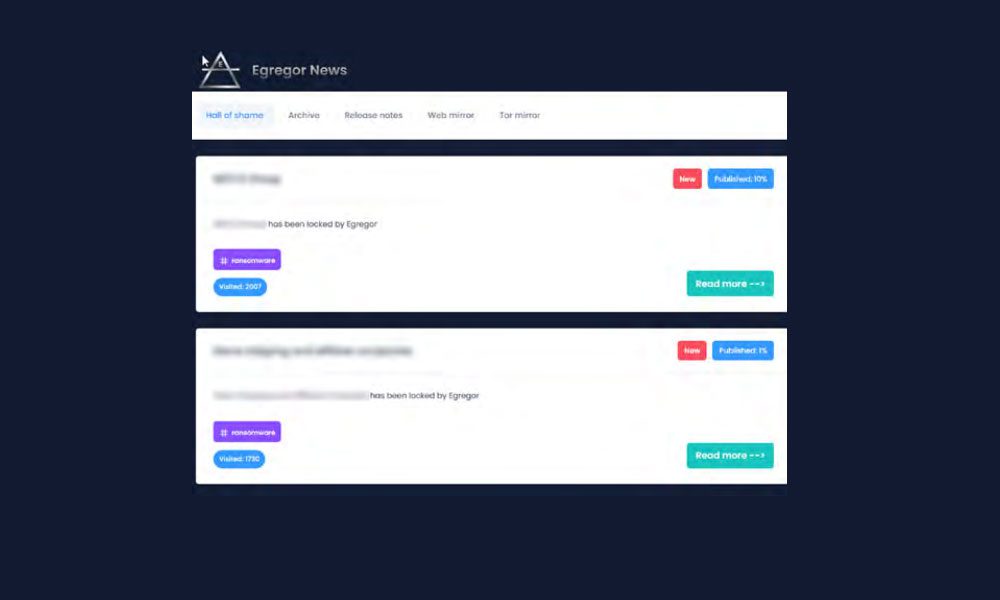

Hackerii incearca in mod constant sa fie cu un pas inaintea analistilor de securitate si a metodelor de detectie. Malware-ul pe care il vedem astazi este updatat si upgradat din malware-ul pe care il stiam ieri. Modificari nu sunt substantiale, vechiul si noul prezentand multe elemente comune, insa pot fi suficiente pentru a evita detectarea de catre sistemele de securitate. De exemplu, o noua tulpina de ransomware a fost creata din Maze numita Egregor care a facut deja cateva victime notabile precum compania de jocuri Ubisoft, lantul de magazine K-Mart si libraria Barnes and Nobles. Maze si Egregor folosesc algoritmii de cripare ChaCha si RSA pentru a tine “ostatice” datele victimei si urmeaza modelul de Ransomware as a Service (RaaS). Dezvoltatorii malware-ului se concentreaza pe crearea celei mai bune versiuni posibile si apoi o vand catre atacatori si alti criminali cibernetici (inclusiv catre tari si guverne). In momentul in care o victima plateste rascumpararea, profitul este impartit. 70% revine hackerilor, iar 30% revine celor care au creat virusul. Modelul de RaaS dateaza inca din 2016 si a inceput cu ransomware-ul Cerber. Ca Maze, si Egregor foloseste dubla santajare: amenintarea ca datele nu vor putea fi recuperate daca nu se plateste suma ceruta si amenintarea ca datele vor fi facute public tot asa, daca nu se plateste rascumpararea. A doua amenintare are ca scop motivarea victimei sa plateasca, chiar daca isi poate recupera datele dintr-un backup.

O alta grupare foarte lucrativa care foloseste modelul RaaS este Revil, cunoscuta si ca Sodin sau Sodinokibi. Revil foloseste emailuri de tip spam, atacuri brute-force asupra serviciului de RDP, vulnerabilitati de sistem/aplicatii si atacuri de tipul drive-by sau “supply chain” (atacuri executate prin compromiterea unui software folosit de victima, de exemplu SolarWinds Orion sau Kaseya) pentru a compromite sistemele vulnerabile. In 2020, Revil a anuntat ca a castigat 100 de milioane de USD din afacerea cu ransomware, o suma considerabila care incurajeaza si alte grupari ciber-criminale sa le urmeze exemplul.

Cum ne putem feri de ransomware?

Sunt posibile doua scenarii:

- Inca nu am fost victima unui atac ransomware. In acest caz, preventia este critica:

- instalarea patch-urilor si a actualizarilor de sistem indata ce sunt disponibile – astfel, se pot evita atacurile care folosesc vulnerabilitati de “tipul zero day”

- folosirea unui software de antivirus/antimalware pentru a proteja dispozitivele folosite la munca sau acasa

- efectuare de backup-uri periodice, macar pentru cele mai importante documente, daca pentru intregul hard disk nu este posibil

- folosirea unei conexiuni vpn atunci cand se acceseaza reteaua companiei din locuri publice

- practicarea vigilentei din partea utilizatorului, notificarea departamentului IT atunci se cand primeste un email suspicios de la o sursa necunoscuta

- Am fost victima unui atac ransomware. In acest caz:

- nu se recomanda plata rascumpararii. Facand asta, nu facem decat sa incurajam hackerii sa continue cu aceasta forma de santajare si sa le finantam business-ul. Mai mult, nimic nu garanteaza ca hackerii ne vor da cheile de decriptare pentru ransomware-ul folosit. Si mai mult de atat, unele variante de ransoware sunt atat de agresive incat datele nu pot fi recuperate nici cu cheile corecte.

- utilizati serviciul Crypto Sheriff pentru a afla ce tip de malware v-a infectat dispozitivul. Poate aveti noroc si deja exista un decriptor, caz in care va puteti recupera datele fara a plati rascumpararea.

- verificati site-ul No More Ransom pus la dispozitie de Europol si companii de securitate cibernetica pentru a gasi un decriptor pentru ransomware-ul care v-a infectat. Chiar daca nu exista unul acum, intrati din cand in cand pe site. Noi decriptori sunt facuti disponibili periodic.

Mihai Dumitrascu, Sr Systems Engineer