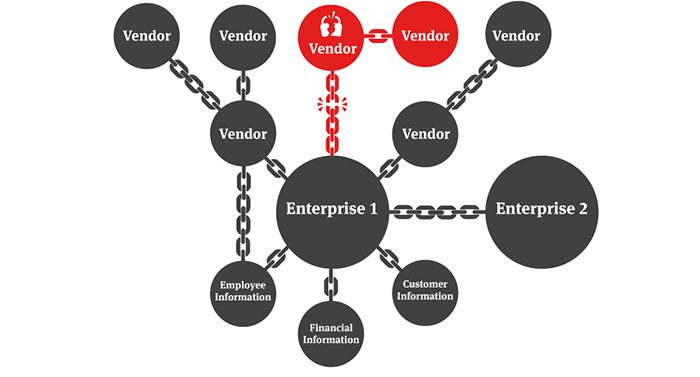

Un atact de tip supply chain presupune existenta urmatoarelor elemente:

- Organizatia principala, cea vizata de atacatori

- Organizatia secundara, care ofera produse sau servicii organizatiei principale

- Exploatarea relatiei de incredere a organizatiei principale in organizatia secundara prin introducerea de malware in produsele sau serviciile livrate de aceasta

Atacurile de tip supply chain nu sunt atat de frecvente precum ransomware-ul sau phishing-ul, acest lucru datorandu-se gradului ridicat de sofisticare si complexitate, ceea ce ne spune ca doar cei mai motivati si bine finantati hackeri recurg la astfel de atacuri. Exista o metodologie generala pentru un asemenea atac, urmata in cele mai multe cazuri:

- Atacatorii petrec timp informandu-se despre serviciile si produsele folosite de organizatia primara, facand o inventariere a acestora

- Atacatorii analizeaza furnizorii folositi de tinta primara si aleg unul dintre acestia asupra carora se vor concentra

- Atacatorii incearca sa compromita tinta secundara folosind metodele obisnuite: inginerie sociala, configurari gresite ale echipamentelor, exploatarea vulnerabilitatilor, etc.

- O data intrati in reteaua tintei secundare, obiectivul atacatorilor este sa ajunga la codul sursa al produsului software folosit de tinta principala, de obicei folosind credentialele compromise ale unui dezvoltator pentru a obtine privilegiile necesare pentru insera cod malitios, precum un virus de tip “backdoor” sau unul de tip RAT (remote access trojan).

- Tinta secundara nu identifica atacul si compileaza software-ul modificat, il semneaza electronic si il elibereaza pentru a fi folosit.

- Din acest moment, atacatorii nu trebuie decat sa astepte ca organizatia principala sa download-eze software-ul compromis si ca malware-ul sa “sune” acasa pentru a oferi access atacatorilor in reteaua tintei primare.

Toata securitatea (firewall perimetral, filtre de phishing, autentificari SSO/MFA, IPS/IDS, SIEM) organizatiei principale este complet inutila intrucat malware-ul este instalat folosind un software semnat de o autoritate legitima.

Cateva exemple notabile de atacuri supply chain indeplinite cu success sunt cele asupra cunoscutului program de mentenanta pentru PC-uri – CCleaner, asupra software-ului de monitorizare IT Solarwids Orion si asupra furnizorului de servicii Kaseya care produce software de tip RMM (Remote Management and Monitoring).

Cea mai dificila parte a unui atac supply chain este reprezentata de faptul ca vectorul folosit pentru atac este ascuns in interiorul unui software legitim, ceea ce face dificila implementarea unor masuri de protectie corespunzatoare. Foarte importanta este vizibilitatea in retea. Activitatile neobisnuite ar trebui sa dea de gandit departamentului IT:

- De ce un server initiaza conexiuni catre IP-uri necunoscute?

- De ce un utilizator se conecteaza pe alte dispozitive din retea?

- De ce volumul de trafic de pe o statie este ridicat intr-o zi de weekend?

- De ce o statie incearca sa execute o comanda cu privilegii de administrator?

Cea mai buna protectie care poate fi implementata de organizatie este folosirea unei solutii de tipul XDR – eXtended Detection and Response care ofera vizibilitate asupra aplicatiilor, asupra endpoint-urilor si asupra retelei si posibilitatea de a analiza, “vana” si remedia incidente de tipul supply chain.

Platforma Cisco Secure X este solutia ideala pentru a raspunde incidentelor de tipul supply chain. Arhitectura sa integreaza produsele de securitate Cisco precum Secure Endpoint, Secure Network Analytics si Secure Firewall pentru a oferi informatii contextuale, corelarea evenimentelor si detectia anomaliilor din interiorul unei organizatii, totul intr-o singura interfata de management care foloseste din plin beneficiile cloud-ului. Cisco Secure X ofera organizatiei o unealta de investigare si de remediere a incidentelor de securitate simpla si eficienta. Vechile proceduri care erau necoordonate si efectuate manual sunt inlocuite de casebook-uri si playbook-uri automate. Timpul de raspuns este semnificativ micsorat, ceea ce reduce simtitor impactul unui atac cibernetic. Multe dintre produsele de securitate Cisco se pot integra direct cu Secure X, simplu si fara efort, creand un ecosistem unificat care adauga context pentru a afla imediat ce sisteme au fost afectate si cum. Apoi, Secure X poate bloca fisiere suspicioase, domenii sau adrese IP din aceeasi interfata, fara a fi nevoie de o alta platforma. Si, poate cel mai important, Secure X este gratis daca detii cel putin un produs de securitate Cisco dintre Secure Endpoint, Secure Email, Secure Web Appliance, Secure Firewall, Secure Network Analytics, Umbrella, Secure Malware Analytics.

Daca esti curios sa afli mai multe despre Cisco Secure X si cum poti folosi aceasta platforma pentru a te proteja de atacuri supply chain, dar si de alte tipuri de atac, Dendrio, ca partener si integrator Gold Cisco iti sta la dispozitie.

Mihai Dumitrascu, Sr Systems Engineer