Reteaua este mijlocul prin care oamenii schimba informatii, comunica si colaboreaza. De altfel, nu ne mai putem imagina vreun aspect al vietii cotidiene care sa nu implice reteaua intr-o masura mai mica sau mai mare, atat in activitatea de la birou, cat si in timpul personal. Facem cumparaturi online, transferam bani, invatam, ne jucam si ne distram. Toate aceste actiuni sunt posibile pentru ca reteaua formeaza infrastructura necesara pentru a oferi aceste servicii oamenilor. Reteaua nu este un obiect static in timp, ea schimbandu-se in functie de necesitatile organizatiei si ale utilizatorului. Contextul in care o organizatie isi desfasoara activitatea se modifica periodic, apar noi trenduri si directii in care activitatea se indreapta. Contextul de securitate se modifica, sunt descoperite noi vulnerabilitati si apar noi atacuri. Reteaua nu poate sta pe loc si trebuie sa evolueze si sa adapteze noilor cerinte de business impuse de piata.

O retea bine gandita se bazeaza pe patru caracteristici fundamentale: scalabilitate, redundanta, covergenta si securitate. Daca aceste 4 caracteristici sunt corect implementate, atunci reteaua va putea oferi in conditii de siguranta servicii pentru nevoile curente si viitoare ale organizatiei.

Scalabilitatea

Scalabilitatea – reprezinta capacitatea retelei de a acomoda elemente suplimentare fara a afecta performantele deja existente. Scalabilitatea nu inseamna doar sa mai conectez la retea inca 100 de utilizatori folosind cateva switch-uri. Scalabilitatea mai trebuie sa tina cont de volumul de trafic actual si de gradul de incarcare al link-urilor si al echipamentelor si mai trebuie sa tina cont de volumul de trafic si de specificul traficului adus de cei 100 de noi utilizatori pentru a planui in mod corect aceasta aditie.

Elementele suplimentare care se pot adauga unei retele sunt:

- utilizatori: noi angajati, noi colaboratori sau noi parteneri de business

- dispozitive: camere de supraveghere, telefoane IP (fie software, fie hardware), sisteme de videoconferinta, device-uri IoT, sau device-uri de tip BYOD

- aplicatii: aplicatii create special pentru activitatea unui business (aplicatii de tip CRM, ERP, WMS), aplicatii care sunt adoptate de catre organizatie pentru a spori productivitatea, aplicatii de colaborare sau aplicatii de tip cloud

Pentru a putea adauga in mod corect aceste noi elemente in retea trebuie avut un baseline astfel incat dupa integrarea noilor utilizatori, dispoztive sau aplicatii sa se poata compara impactul adus asupra performantei si sa se poata lua masurile necesare. Scalabilitatea implica si niste costuri de achizitie pentru echipamente, costuri pentru care trebuie sa existe buget dinainte de a integra noile elemente (utilizatorii trebuie sa fie conectati in switch-uri sau la access point-uri, aplicatiile trebuie gazduite pe servere, uplink-urile poate trebuie sa fie upgradate la 10/25/40 Gbps). Altfel, scalabilitatea nu va fi scalabila 😊, adaugarea noilor elemente facandu-se “pe genunchi”.

Redundanta

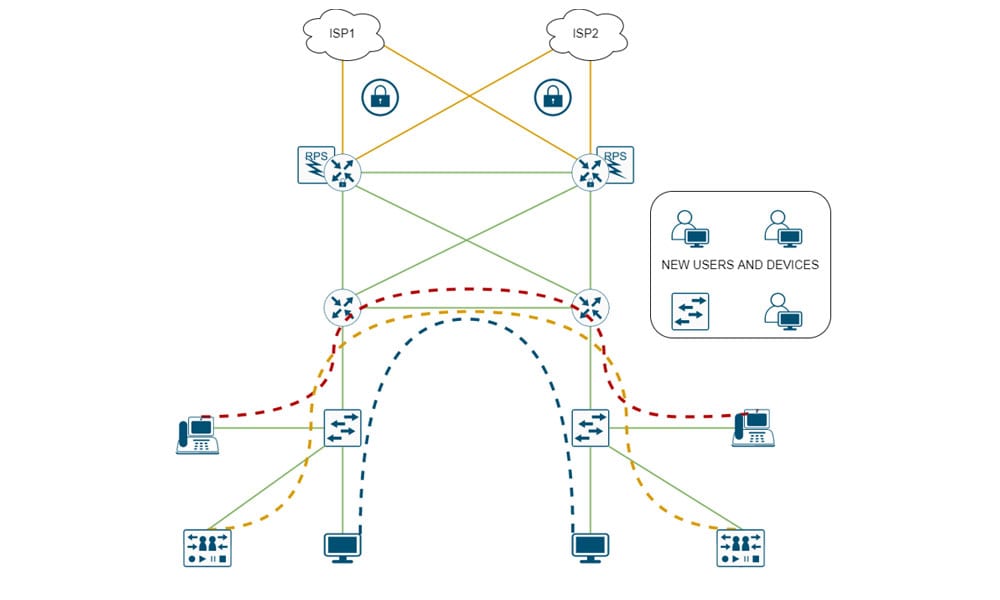

Redundanta – este proprietatea retelei de a avea la orice moment de timp mai multe resurse decat sunt necesare. Punctele critice din retea sunt dublate de elemente identice, astfel incat sa nu existe nici un single point of failure. Intotdeauna vor fi 2 elemente care pot indeplini aceeasi functie. Daca un element se defecteaza, atunci in mod automat elementul de backup preia functia indeplinita de elementul principal. Pentru multe organizatii desfasurarea activitatii este dependenta de accesul la retea si la resursele acesteia. De aceea, departamentul IT trebuie sa gandeasca reteaua pentru maxim de uptime, minimizand oriunde se poate downtime-ul provocat de o defectare.

Redundanta se poate implementa la nivel de:

- echipament: exista doua router-e sau firewall-uri care asigura conectivitatea la Internet, exista doua servere care gazduiesc baza de date citita de aplicatia de inventariere

- conexiune: echipamentele sunt interconectate de legaturi duale pentru a avea redundanta, throughput crescut si load balancing

- serviciu: exista doi furnizori de Internet in locatia organizatiei, sunt folositi doi provideri de cloud care host-eaza serverele critice pentru organizatie, exista doua domain controller-e care pot autentifica utilizatorii si calculatoarele

- componente: echipamentele de retea au doua surse de alimentare, ventilatoare redundante si chiar supervizoare redundante, iar pentru servere mediile de stocare lucreaza intr-o varianta de RAID.

Cel mai mic downtime posibil se atinge atunci cand elementele redundante sunt de tipul “hot spare”. De exemplu, router-ul secondary pentru accesul la Internet este montat in rack, cablat, complet initializat si are o configuratie identica cu cel primary. Backup-ul monitorizeaza in mod constant activitatea primary-ului si daca sesizeaza ca acesta nu isi mai poate indeplini functia, intra in actiune imediat. Pentru end useri, comutarea traficului de pe primary pe secondary este insesizabila si transparenta.

Exista si posibilitatea de a oferi redundanta printr-un element “cold spare”. Insa downtime-ul creste semnificativ, intruncat echipamentul de backup este undeva intr-o cutie pe un raft. Daca elementul principal pica, echipamentul de backup va trebui sa fie montat in rack, cablat si initializat. Dupa care instalata configuratia. Toate aceste operatiuni se vor adauga la timpul in care reteaua va fi indisponibila.

Convergenta

Convergenta – este abilitatea retelei de a transporta mai multe tipuri de trafic (date, voce si video). Pana acum nu mult timp existau trei infrastructuri fizice diferite, gestionate de echipe separate de oameni, cate una pentru fiecare tip de trafic. Exista reteaua de CCTV si de sisteme de video conferinte, reteaua de telefonie analogica/digitala si reteaua de date pentru transfer de fisiere si acces la Internet.

Evolutia tehnologiei IP permite astazi integrarea acestor retele intr-o singura infrastructura IT gestionata de o singura echipa de oameni. Fiecare tip de trafic are alte cerinte din partea retelei. Traficul de date este consumator de multa latime de banda si este in general non-interactiv. Traficul de voce consuma putina latime de banda, dar are nevoie de latente si pierderi de pachete foarte mici pentru ca este in timp real. Iar traficul video are nevoie de mai multa banda ca un apel de voce, dar si de latente si pierderi mici. Rezulta, deci, necesitatea de a trata in mod diferit aceste tipuri de trafic. Iar acest lucru se face prin implementarea mecanismelor de QoS (Quality of Service).

QoS-ul identifica si marcheaza fiecare tip de trafic cu un anumit nivel de prioritate. Astfel, echipamentele de retea vor sti care trafic sa fie procesat inaintea altuia, pentru a asigura nivelul de QoS dorit. In functie de business-ul organizatiei QoS-ul poate prioritiza un anumit tip de trafic. Pentru un call center este prioritar traficul de voce si nu download-ul de fisiere. Pentru o firma de brokeraj care ofera cotatii la bursa in timp real, traficul tranzactional este mai important. QoS-ul este un mecanism end-to-end si trebuie implementat pe toate router-ele si switch-urile intermediare dintre utilizatori.

Securitatea

Securitatea – indiferent de dimensiunea retelei, aceasta trebuie sa ofere un mediu de lucru sigur pentru utilizatori, dispozitive si date. Securitatea in retele este obtinuta prin configurarea unei triade de functii:

- confidentialitate – obtinuta prin criptarea datelor. Astfel, daca cineva interpus intre sursa si destinatie reuseste sa intercepteze conversatia, nu va putea intelege informatia transmisa.. Criptarea se poate face atat pentru datele in tranzit (mai ales pentru cele care circula peste Internet), cat si pentru datele stationare (de pe medii de stocare precum stick-uri USB si discuri SSD-uri)

- integritate – obtinuta prin folosirea algoritmilor de checksum/hashing. Astfel, destinatia se va asigura ca datele primite sunt cele originale, trimise de catre sursa si ca ele nu au fost alterate (informatie scoasa sau adaugata) in drumul lor catre destinatie.

- autentificare – inainte de a transmite date, capetele conversatiei trebuie sa isi verifice reciproc identitatea folosind o cheie prestabilita (pre-shared key) sau, mai bine, certificate digitale. Astfel, se va valida identitatea sursei si a destinatiei inainte de a transmite informatii sensibile sau confidentiale.

Mihai Dumitrascu, Sr Systems Engineer