Accesul remote, indiferent ca este facut de pe dispozitive “managed” de companie, de pe dispozitivele personale ale teleworker-ului sau de pe dispozitivele folosite de terti, ofera posibilitatea conectarii la resursele interne ale organizatiei, resurse precum servere, aplicatii si servicii.

Daca aceste resurse nu au fost in prealabil facute accesibile din exterior, din retele externe, atunci accesarea lor printr-o metoda de conectare remote le va expune unor amenintari noi, care pot veni din partea unor retele “untrusted”, cum ar fi Internetul sau din partea unor dispozitive de client securizate necorespunzator. Acest lucru creste posibilitatea de compromitere a respectivelor resurse. De fapt, orice metoda de acces remote care poate fi utilizata la accesarea unei resurse interne de-ale organizatiei creste riscul ca acea resursa sa fie compromisa.

Organizatia ar trebui sa puna in balanta cu atentie beneficiile oferirii accesului remote la resurse aditionale si eventualul impact negativ pe care o posibila compromitere a acelor resurse l-ar putea avea asupra activitatii organizatiei, asupra restului infrastructurii sau chiar asupra credibilitatii organizatiei.

Companiile trebuie sa se asigure ca orice resursa aleg sa o faca accesibila prin mijloace remote este securizata in mod corespunzator in fata amenintarilor externe si ca accesul la resurse este limitat la minimum necesar prin tehnici de control al accesului si prin solutii de tipul firewall.

Metode de acces remote

Organizatiile dispun de multe optiuni atunci cand vine vorba de a oferi acces remote. Dupa cum am spus mai sus, accesul remote se poate face inclusiv de pe dispozitive “non-managed” de catre organizatie.

Cele mai des intalnite metode de acces remote pentru teleworkeri se pot clasifica in urmatoarele categorii in functie de arhitectura lor:

- metode de tunelare

- portaluri

- acces prin remote desktop

- accesarea directa a aplicatiei/serviciului

Aceste metode de acces impart cateva trasaturi comune:

-

- ele sunt toate dependente de securitatea fizica a dispozitivului de pe care se face accesul la organizatie

- pot folosi multiple tehnici de autentificare atat pentru client, cat si pentru server. Aceasta flexibilitate fac ca unele metode de acces sa poate fi folosite impreuna cu anumite mecanisme de autentificare deja utilizate de organizatie, precum certificate sau nume de utilizator si parola. Unele metode de remote acces au mecanisme standard de autentificare, in timp ce altele folosesc metode specifice, proprii pentru aceasta functie de securitate

- pot utiliza algoritmi de criptare pentru a proteja informatia in miscare intre dispozitivul teleworker-ului si organizatie. Functia de criptare asigura atat confidentialitatea informatiei, cat si integritatea acesteia. De asemenea, criptarea traficului este un mecanism de protectie specific tehnicii de tunelare prin VPN-uri (Virtual Private Networks), si de asemenea poate fi folosit si de catre metodele de remote desktop sau de metodele de acces direct la aplicatie.

- permit teleworker-ului sa stocheze date local pe dispozitivul folosit la conectarea de la distanta. De exemplu, teleworker-ul poate copia local date si fisiere care se afla pe sistemele din interiorul companiei sau anumite informatii se pot stoca intr-un mod nu neaparar dorit, de exemplu in diverse cache-uri, cum ar fi un cache de browser web. Este deosebit de important ca toate datele trimise catre teleworker si dispozitivul acestuia sa fie acoperite de politicile de securitate ale companiei care acopera modul in care informatia poate fi distribuita si stocata.

Dendrio va poate fi alaturi in vederea alegerii solutiei optime de accesare de la distanta a resurselor companiei dumneavoastra, luand in calcul arhitectura retelei, infrastructura hardware disponibila atat pe partea de echipamente de retea, cat si pe partea de endpoint-uri, ca si aplicatiile software utilizate.

Mecanisme de tunelare

Tehnicile de tunelare permit crearea retelelor VPN care comunica folosind o infrastructura fizica nesigura. De multe ori se spune ca o retea VPN este sigura, insa acest lucru nu este intotdeauna adevarat. Securitatea unei retele VPN este o consecinta a metodei de crearea a retelei VPN.

Sunt metode de tunelare care nu ofera securitatea retelei VPN, precum GRE sau PPTP, ca si metode care asigura confidentialitatea datelor transmise prin VPN ca IPsec sau SSL.

Cand vine vorba de accesarea unor resurse remote de catre teleworker, se foloseste un client software de VPN instalat pe device-ul teleworker-ului care se conecteaza la un server VPN de-ale organizatiei. Acest VPN server este un software hostat de obicei pe un firewall (VPN gateway) situat in perimetrul retelei, avand cel putin o interfata conectata la Internet si una in reteaua companiei sau in DMZ-ul acesteia. Intre clientul de VPN si serverul de VPN se creaza un tunel, de obicei securizat, prin care teleworker-ul poate sa foloseasca aplicatii precum procesoare de text, client de baze de date, broswer web sau client de email ca sa acceseze informatiile necesare. VPN gateway-ul este cel care face si autentificarea utilizatorilor.

Tunelele pot folosi mecanisme de criptografie pentru a proteja confidentialitatea si integritatea informatiei transmise intre dispozitivul de utilizator si VPN gateway. De asemenea, tunelele pot oferi metode de control al accesului la resurse. De exemplu, tunelul poate specifica ce echipamente interne se pot accesa peste VPN sau ce aplicatii pot fi folosite peste VPN. Trebuie subliniat aici ca tunelul VPN securizeaza doar informatia transmisa prin el (informatia in miscare), cu alte cuvinte tunelul nu protejeaza nici informatia transmisa intre servere/aplicatii si VPN gateway sau informatia in repaus, stocata pe dispozitivul teleworker-ului. Aceste informatii trebuie securizate prin alte mijloace.

Cele mai des intalnite tipuri de tunele VPN folosite de teleworker-i sunt Internet Protocol Security (IPsec) si Secure Sockets Layer (SSL). Pentru SSL VPN protocolul folosit efectiv este TLS (Transport Layer Security), insa din motive istorice se foloseste termenul de “SSL”.

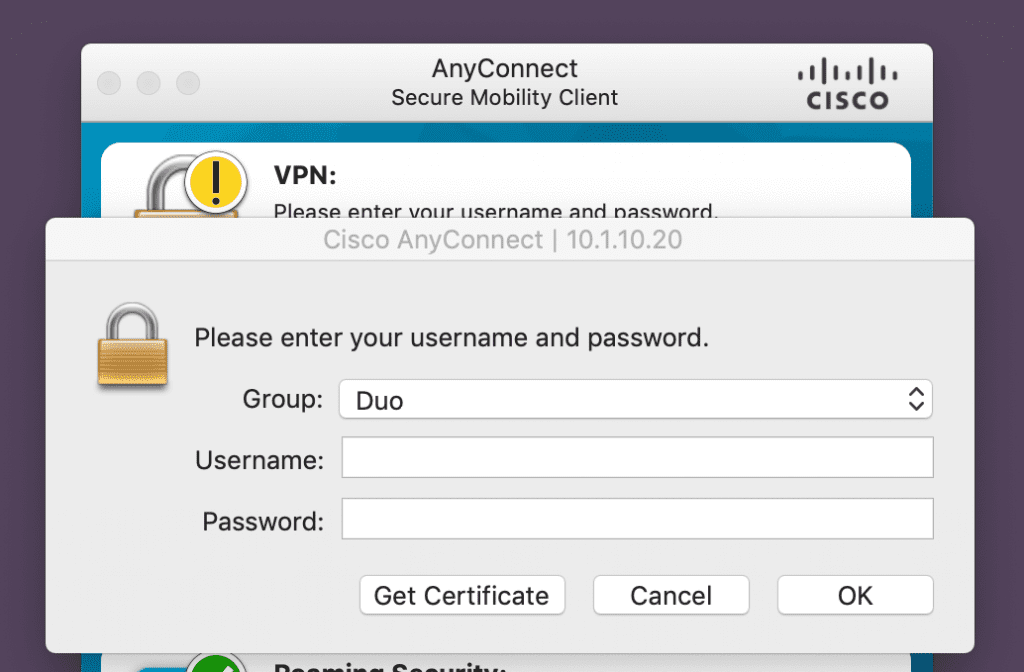

Cisco AnyConnect Secure Mobility Client

Cisco AnyConnect Secure Mobility Client este un client de VPN care ii permite teleworker-ului sa munceasca atat de pe un dispozitiv “managed” de companie, cat si de pe un dispozitiv personal sau device mobil de oriunde exista o conexiune la Internet, in conditii de maxima siguranta.

Este un software cross-platform disponibil pentru cele mai populare sisteme de operare de tip PC (Windows, macOS si Linux), ca si pentru sisteme de operare pentru dispozitive mobile (Android, iOS, ChromeOS), asigurand astfel o experienta constanta si familiara utilizatorilor.

Cisco AnyConnect Secure Mobility Client este de fapt o componenta software modulara dedicata endpoint-urilor, care nu numai ca ofera acces remote prin SSL VPN si IPsec VPN, dar si imbogateste enorm ecosistemul de securitate care poate fi oferit unui dispozitiv de teleworker prin module care pot fi instalate suplimentar.

Un exemplu de astfel de modul ar fi verificarea posturii unui anumit dispozitiv (prezenta unui soft de antivirus cu semnaturile la zi, instalarea celor mai recente patch-uri de sistem, firewall activ) conectat la reteaua companiei remote prin VPN, sau local printr-o conexiune wired sau wireless se poate face folosind modulul de ISE (Identity Services Engine).

Un alt exemplu poate fi protectia off-network (adica atunci cand utilizatorul nu foloseste un VPN de tipul full tunnel sau cand uita efectiv sa se conecteze la VPN-ul companiei) prin modulul de Umbrella Roaming. Cisco Umbrella Roaming este o solutie de securitate cloud-based care ofera protectie utilizatorului la nivel de DNS. Daca utilizatorul nu poate ajunge (prin rezolvarea numelui la o adresa IP) pe site-uri sau servere infectate cu malware, atunci nu se poate infecta. La fel, nu se poate infecta nici daca da click pe un URL malitios (in spatele “click-ului” se poate verifica si posibilele redirectionari de HTTP).

Protectia la nivel de DNS reprezinta prima linie de aparare in fata malware-ului, a phising-ului si a atacurilor de tip CnC (command-and-control). Cisco AnyConnect dispune si de un modul de management al conexiunilor de tip wired sau wireless, oferind astfel capabilitati de suplicant IEEE 802.1X si de criptare a traficului de Layer 2 prin implementarea standardului IEEE 802.1AE (MACsec).

Cisco AnyConnect dispune si de alte module care sa sporeasca securitatea endpoint-urilor organizatiei, precum si securitatea conexiunilor create de acestea si a informatiilor transmise.

Inginerii Dendrio va pot ajuta sa identificati ce alte functionalitati ale acestui software de endpoint puteti utiliza pentru a crea un mediu de lucru sigur si flexibil atat pentru angajatii dumneavoastra, cat si pentru parternii si colaboratorii de business.

Mihai Dumitrascu, Sr Systems Engineer