Nu te poti apara de ceea ce nu vezi

Unul dintre cei mai importanti parametrii care cuantifica eficienta unei solutii sau a unui ansamblu de masuri de securitate este timpul mediu de detectare a unei brese de securitate (time to detection – TTD). Acest parametru este definit ca intervalul de timp care trece din momentul in care o resursa de-a organizatiei a fost compromisa si pana cand respectivul atac a fost sesizat de un sistem de securitate.

Astazi, acest timp mediu de detectie este cuprins intre 100 si 200 de zile. Intre 100 si 200 de zile o organizatie poate sa sufere un atac de securitate si nici macar sa nu aiba habar de acest lucru. Timp in care sute de statii pot contacta servere de CnC de unde sa descarce malware, pot fi infectate cu virusi de tip zombie si sa devina armata BotNet cu care atacatorii sa lanseze atacuri de tipul Distributed Denial of Service (DDoS) asupra altor retele, pot face exfiltrare de date sensibile si informatii confidentiale prin protocoale ca DNS sau ICMP (protocoale de multe ori permise in organizatie) sau pot chiar sa ii imbogateasca pe atacatori, minand cryptomonede pentru acestia prin cryptomalware.

Cum reusesc atacatorii sa faca toate aceste lucruri?

Folosind tehnici variate de ofuscare a codului sursa (astfel atacurile par a fi nou-noute, nemaiintalnite pana atunci, dar sunt de fapt versiuni proaspete ale unor atacuri vechi si bine cunoscute). Schimband modul in care payload-ul este livrat catre victima de exemplu schimband tipul de fisier (dintr-o arhiva .zip intr-un fisier .pdf) care include, pe langa continutul legitim, si malware-ul si lasand in urma artefacte noi, nevazute de masurile de securitate pentru a evita detectia pe baza semnaturii hash.

Avand in vedere toate aceste lucruri, nu mai este o problema daca o organizatie va fi atacata, ci mai degraba cand anume organizatia va fi atacata. Atacatorii se vor fi folosit de vulnerabilitati de tipul 0-day, credentiale de acces furate, dispozitive BYOD infectate sau reteaua unui partener de afaceri pentru a pune mana pe date financiare, pentru spionaj industrial sau pentru a afecta credibilitatea organizatiei.

If you fail to prepare, prepare to fail…

Cel mai important lucru pe care orice organizatie poate sa il aiba la indemana pentru a putea respinge un atac este un plan de contracarare. Un astfel de plan (incident response plan) are ca obiectiv minimizarea efectelor atacului si stoparea extinderii acestuia si trebuie sa faca referire la:

- componentele critice ale retelei, fara de care organizatia nu isi poate desfasura activitatea. De exemplu, datele trebuie sa fie replicate si stocate intr-o locatie distanta, off-premises. Prin date se pot intelege: casuta de mail a utilizatorului, file share-uri de retea, harddisk-uri de servere sau masini virtuale

- disponibilitatea retelei si a accesului la date, prin implementarea de elemente redundante (hardware, software, personal IT)

- Instruirea oamenilor cu privire la atacurile de securitate. Staff-ul IT trebuie sa fie participe la training-uri de specialitate in domeniul securitatii cibernetice, angajatii trebuie sa parcurga module de awarness si bune practici de securitate cu privire la modul in care isi desfasoara activitatea si la modul in care trateaza “bunurile” organizatiei – date si dispozitive, iar stakeholder-ii (inclusiv managementul) trebuie sa cunoasca specificul business-ului lor si sa inteleaga pericolele si riscurile care exista in industria in care activeaza pentru a bugeta solutiile de securitate in mod corespunzator.

Observam ca un plan de raspuns la un atac de securitate trebuie sa contina ceva mai mult decat sa se deconecteze statiile virusate de la retea sau stergerea completa a harddisk-ului si reinstalarea sistemului de operare. Un plan de incident response trebuie sa contina trei elemente: oamenii, procesele si tehnologiile care sunt necesare pentru a detecta si raspunde in fata incidentelor de securitate. Aceste elemente formeaza un puzzle in care fiecare piesa este la fel de importanta ca celelalte doua pentru a putea combate eficient un atac asupra organizatiei.

Cunoaste-ti inamicul

Raspunsul unei organizatii in fata unui atac cibernetic nu trebuie sa se limiteze la a curata malware-ul din retea si de a repune in functiune statiile infectate. Este nevoie de o analiza amanuntita a modului in care atacul s-a desfasurat: care a fost vectorul prin care a fost livrat malware-ul, care a fost prima statie compromisa, ce vulnerabilitati au fost exploatate, cum s-a raspandit malware-ul, care era scopul acestuia, ce alte dispozitive au fost compromise. Astfel, organizatia se va asigura ca malware-ul a fost eliminat complet si ca acelasi tip de atac nu va avea succes si a doua oara.

Cheia acestei analize amanuntite este sa se cunoasca ce se intampla in retea: cine cu cine comunica, prin ce aplicatii fac acest lucru, volumul de date transmis si ce isi transmit mai exact. Este nevoie de o sursa care sa ofere aceste informatii, iar acea sursa este reteaua in sine. Reteaua se comporta ca un senzor always-on (Network as a Sensor), mai exact echipamentele de retea (switch-uri, router-e, controller-e wireless, firewall-uri) colecteaza informatii de telemetrie prin protocolul NetFlow despre conexiunile realizate intre endpoint-uri: ce adrese IP comunica, pe ce porturi, timestamp-uri si alte detalii. Multe organizatii deja au acces la aceasta tehnologie, trebuie doar sa inceapa sa o foloseasca pentru a beneficia de o vizibilitate sporita asupra modului in care reteaua este folosita.

Organizatiile au nevoie de o solutie care sa poata colecta si analiza rapid volume mari de date NetFlow astfel incat timpul de analiza a unui incident sau a unei situatii deosebite sa fie scurtat de la zile sau luni la doar cateva minute.

Secure Network Analytics

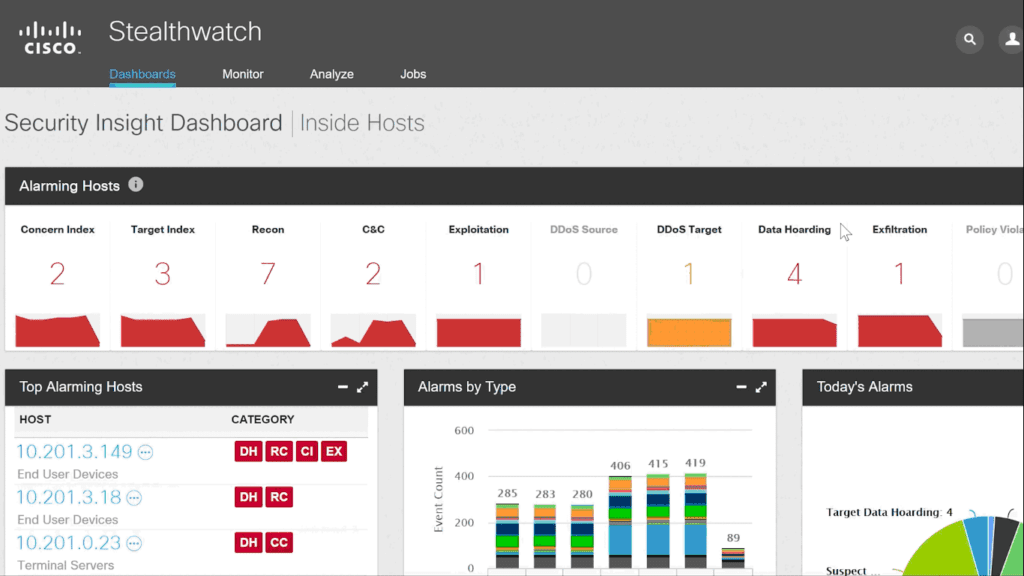

Cisco pune la dispozitia clientilor sai o unealta avansata de monitorizare pe baza de flow-uri numita Secure Network Analytics care foloseste reteaua ca senzor de securitate pentru detectia rapida a malware-ului. Secure Network Analytics ofera o vizibilitate amanuntita asupra traficului din retea, creand astfel un baseline asupra activitatii din retea. Prin tehnici avansate de analiza a comportamentului (behaviour analytics) se pot detecta comportamente suspicioase care pot fi semnele primelor faze ale unui atac de tipul 0-day, DDoS sau APT (Advanced persistent Threat). Poate ca cineva din interiorul retelei incearca sa acceseze o zona restrictionata a retelei, poate ca un volum mare de date este trimis undeva in afara retelei sau poate ca un endpoint comunica cu o adresa IP dintr-o tara straina. Secure Network Analytics este deosebit de eficient in a detecta aceste comportamente si de a alerta staff-ul IT pentru a lua masurile necesare, bazandu-se pe urmatoarele trei elemente:

- vizibilitate: cele mai multe tool-uri de monitorizare pot “vedea” traficul care intra si iese din retea (directia nord-sud), ca de exemplu firewall-urile. Un firewall poate vedea/detecta amenintari doar daca traficul trece prin acel firewall. Daca acest lucru nu se intampla, un atac poate avea loc fara a fi detectat. Secure Network Analytics ofera vizibilitate nord-sud, dar poate, mai important, vede si traficul din interiorul retelei, miscarea laterala a traficului (directia est-vest). Prin retea trebuie sa intelegem reteaua fizica, masinile virtuale, dar si cloud-ul. Aceasta vizibilitate este disponibila imediat prin folosirea protocolului NetFlow, nu mai este necesara aditia altor elemente (probe de retea sau agenti software pe Endpoint-uri). Un alt lucru important este ca Secure Network Analytics poate “consuma” si alte tipuri de flow-uri (S-Flow, Q-FLow, IPFIX) generate de echipamente de retea non-Cisco

- detectie: detectia inseamna observarea oricarei anomalii care are loc in interiorul retelei. Partea de detectie este de interes pentru doua echipe diferite din departamentul IT: echipa de securitate si cea de networking. Pentru echipa de securitate, Secure Network Analytics poate sa detecteze APT-uri, statiile folosite intr-o retea botnet, atacuri de tip DDoS, atacuri de tip 0-day (detectate pe baza unei analize comportamentale) si exfiltrare de date. Pentru echipa de networking, Secure Network Analytics ofera informatii despre host-urile care fac cel mai mare volum de trafic, despre aplicatiile care genereaza cel mai mare volum de date si informatii referitoare la parametrii de performanta ai retelei, precum latenta. Secure Network Analytics poate sa ajute si pe partea de auditare si complianta a unei organizatii cu anumite standarde din industrie (prin retentia datelor pe perioade lungi de timp si posibilitatea de a rula rapoarte pe acele perioade de timp)

- mitigare: Secure Network Analytics poate sa trimita anumite comenzi altor componente din retea pentru a mitiga un atac sau o statie compromisa. Astfel, reteaua devine elementul care implementeaza masurile de control. De exemplu, Secure Network Analytics poate sa trimita un script de comenzi care sa configureze o ruta Null pe un router sau o comanda de SHUN pe un firewall sau putem integra Secure Network Analytics cu Cisco ISE pentru a tranforma reteaua in ceea ce se numeste Network as an Enforcer cu scopul de a avea o si mai buna vizibilitate, un context de securitate mai bogat si o remediere mult mai rapida.

Din pacate, nicio tehnologie nu poate preveni sau elimina complet atacurile asupra organizatiilor si a bunurilor acesteia. Insa, cu o monitorizare continua a retelei folosind tehnologia potrivita, un plan de raspuns bine pus la punct si oameni pregatiti corespunzator, departamentul IT poate sa detecteze rapid si precis un atac chiar in timp ce acesta are loc, evitand consecintele dezastruoase asociate cu un data breach.

Inginerii Dendrio, alaturi de Cisco, va pot ajuta sa incepeti imediat sa beneficiati de toate avantajele pe care Secure Network Analytics le aduce cu sine in reteaua organizatiei dumneavoastra.

Mihai Dumitrascu, Sr Systems Engineer