Pentru acele organizatii pentru care autentificarea MFA trebuie sa respecte anumite regulamente si standard de securitate, folosirea unei aplicatii software pentru generarea unui cod TOTP (Time-based One-Time Password) sau primirea pe SMS a codului de autentificare sunt variante inacceptabile. Organizatii precum institutii financiare, spitale, institutii de stat sau companii care au resurse in cloud trebuie sa fie foarte bine protejate in fata accesarilor neautorizate. Pentru acestea, folosirea cheilor hardware de autentificare reprezinta solutia ideala. De asemenea, multi gigantii din tehnologie precum Google, Facebook sau Amazon folosesc chei hardware pentru a securiza conturile angajatilor.

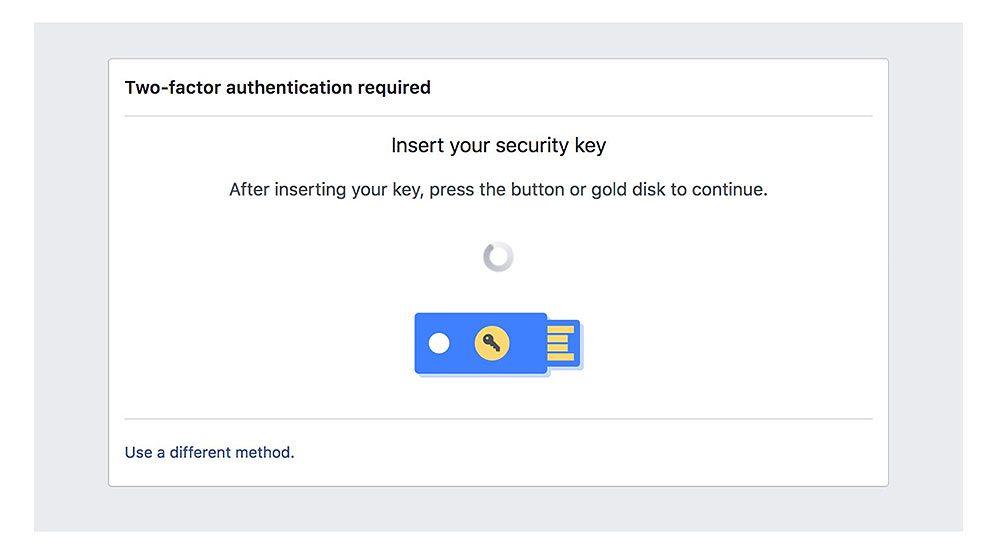

Cheile hardware de autentificare sunt bazate pe standardul U2F (Universal 2nd Factor) creat de catre FIDO (Fast Identity Online) in 2011. Din perspectiva utilizatorului aceste chei sunt foarte simplu de folosit. Este suficienta conectarea acesteia la un dispozitiv (laptop, telefon, tableta) si inregistrarea ei pentru a fi folosita cu un serviciu compatibil (cont de email, Facebook, serviciu de VPN, etc). Pentru a folosi cheia U2F in procesul de autentificare, aceasta trebuie conectata dispozitivul de pe care se face login-ul in aplicatie si apasat butonul de pe ea. Atat 😊(Pentru o protectie suplimentara, se poate cere introducerea unui PIN sau scanarea amprementei, dar acestea sunt caracteristici extra).

Din punct de vedere tehnic, totul este cat se poate de sigur. La inregistrarea cheii U2F in aplicatia dorita se genereaza o pereche de chei criptografice: o cheie publica si o cheie privata. Cheia publica este pastrata pe server-ul care gazduieste aplicatia, iar cheia privata este stocata pe un chip de tipul Secure Element (similar cu cel intalnit in cardurile bancare sau cu cel folosit de smartphone pentru plata cu telefonul). Cheia privata este folosita la criptarea confirmarii de login, care este trimisa catre server si care o poate decripta cu cheia publica pereche. Nimeni altcineva nu poate avea aceeasi cheie privata. Daca cineva incearca sa impersoneze utilizatorul, transferand confirmarea login-ului criptata cu o alta cheie privata, serverul nu va putea decripta corecta mesajul primit si va refuza accesul la cont/serviciu.

Cel mai cunoscut exemplu de cheie U2F este YubiKey, produsa de Yubico. Yubico practic a inventat standardul U2F si a ales sa il faca public, motiv pentru care FIDO a fost creata. Si, pentru ca tehnologia nu este proprietara, alegerea unui model de cheie U2F nu este restrictionata. Dispozitive compatibile U2F exista si sunt produse de diverse companii. De exemplu, Google are in portofoliul sau de autentificare MFA o serie de chei hardware de autentificare numita Google Titan Security Keys care sunt produse de fapt de Feitian, al doilea cel mai mare producator, dupa Yubico, pentru care Google a dezvoltat propriul sistem de operare.

Toate cheile hardware comptabile cu U2F vor functiona la fel de bine cu orice serviciu care este de asemenea compatibil cu acest standard. Cea mai notabila diferenta intre chei este facuta de interfata de conectare suportata, lucru care determina dispozitivul cu care cheia poate fi folosita:

- USB: fie folosind conectorul deja legacy USB-A, fie folosind varianta moderna de USB-C; cheia functioneaza indiferent de sistemul de operare (Windows, macOS, Linux) si nu necesita instalarea unor drivere speciale

- NFC: pentru dispozitive mobile ca smartphone-uri si tablete, care ruleaza Android sau iOS

- Bluetooth: pentru acele dispozitive mobile care nu suporta NFC, daca mai exista asa ceva 😊

Pretul unei chei U2F variaza in functie de capabilitati. Oricum este unul mic, in comparatie cu avantajele de securitate pe care le aduce un astfel de dispozitiv. Cheile care suporta doar U2F sunt mai ieftine, iar cheile U2F care pot genera si OTP-uri (de tip OATH TOP si HOTP), chei de criptare de tipul PGP si care pot fi folosite in procesul de logare in Windows, macOS si Linux sunt ceva mai scumpe.

Inginerii Dendrio va pot ajuta sa securizati accesul utilizatorilor, al partenerilor si al colaboratorilor la conturi si aplicatii prin cea mai sigura forma de autentificare MFA folosind chei hardware ca factor suplimentar de verificare a identitatii.

Mihai Dumitrascu, Sr Systems Engineer